#Fraudes por teléfono

Explore tagged Tumblr posts

Text

Ten cuidado con tus cuentas bancarias y evita los fraudes financieros

Ten cuidado con tus cuentas bancarias y evita los fraudes financieros #aperturaintelectual #juridicoaintelectual @luisrperaltahdz @luisr_peralta Luis Roberto Peralta Hernández

Por: Luis Roberto Peralta Hernández Con el paso del tiempo las transacciones bancarias y el control sobre ellas, ha llegado a tal accesibilidad que en la actualidad la mayoría de las personas tiene desde sus teléfonos inteligentes el acceso a sus cuentas, sin embargo, ese ha sido también, un campo fértil para que las personas que se dedican a los fraudes y a la utilización delictiva de las…

View On WordPress

#AperturaIntelectual#juridicoaintelectual#Códigos fraudulentos#COmisión Nacional para la Protección y Defensa de los Usuarios de los Servicios Financieros#CONDUSEF#Fraudes financieros#Fraudes por teléfono#Llamadas fraudulentas#LRPH#Luis Roberto Peralta Hernández#Mensajes de texo de fraude#Pharming#Phishing#Smishing#Vishing

2 notes

·

View notes

Text

¿Qué son las llamadas SPAM?

A diario cada persona realiza o recibe llamadas ya sea del trabajo, escuela o por cuestiones personales, sin embargo, hay algunas que son molestas porque se trata de spam telefónico

En la era digital actual, las comunicaciones han evolucionado drásticamente, y con ellas, también los métodos para llegar a los consumidores. Sin embargo, no todo contacto es deseado. Las llamadas SPAM o no solicitadas se han convertido en una plaga moderna que afecta a millones de personas. ¿Qué son exactamente? ¿Qué regulaciones existen para controlarlas? Y, lo más importante, ¿cómo puedes protegerte? En este blog exploraremos en profundidad el fenómeno del SPAM telefónico, las leyes que lo regulan y las mejores prácticas para evitarlo.

CONTEXTUALIZACIÓN

Las llamadas SPAM han crecido exponencialmente con el avance de la tecnología. Antes, el teléfono fijo era la principal vía de comunicación, y la mayoría de las llamadas que recibíamos eran de familiares, amigos o negocios con los que ya teníamos relaciones comerciales. Hoy en día, con la facilidad de acceso a datos personales y el abaratamiento de las tecnologías de llamadas masivas, las empresas y personas sin escrúpulos pueden marcar miles de números en cuestión de minutos, inundando a los consumidores con propuestas comerciales no deseadas, fraudes o intentos de phishing.

El SPAM telefónico no solo es una molestia, sino que también puede suponer un riesgo, ya que algunas de estas llamadas buscan engañar a los usuarios para que entreguen información confidencial, como números de tarjeta de crédito o detalles bancarios.

Definición: ¿Qué es una llamada SPAM?

Las llamadas SPAM son comunicaciones telefónicas no solicitadas, generalmente con fines publicitarios, comerciales o fraudulentos. Estas llamadas pueden ser realizadas por personas, empresas o sistemas automáticos conocidos como "robocalls" (llamadas automatizadas). Los fines de estas llamadas varían, desde ofertas comerciales invasivas hasta intentos de estafa.

Existen diferentes tipos de llamadas SPAM:

Llamadas comerciales no deseadas: Promociones de productos o servicios que no has solicitado.

Robocalls: Llamadas automáticas pregrabadas que no requieren de una persona real para realizarse.

Fraudes: Llamadas que buscan robar información personal o financiera mediante engaños.

Phishing telefónico: Donde el objetivo es obtener datos sensibles a través de una falsa representación de confianza (por ejemplo, haciéndose pasar por tu banco).

¿Qué leyes regulan las llamadas SPAM?

A nivel mundial, muchos países han desarrollado leyes específicas para combatir el SPAM telefónico. Estas regulaciones buscan proteger la privacidad de los consumidores y frenar las prácticas abusivas de empresas y estafadores. Algunas de las leyes más destacadas son:

1. Ley de Protección de Datos Personales (GDPR en Europa):

El Reglamento General de Protección de Datos (GDPR, por sus siglas en inglés), que se aplica en la Unión Europea, establece restricciones estrictas sobre cómo se puede utilizar la información personal de los ciudadanos, incluyendo la prohibición de llamadas comerciales no solicitadas si el receptor no ha dado su consentimiento.

2. Ley de Protección al Consumidor (TCPA en EE.UU.):

En Estados Unidos, la Telephone Consumer Protection Act (TCPA) regula las llamadas automáticas y establece sanciones para aquellas empresas que violen las normas al realizar llamadas no solicitadas o sin consentimiento. La TCPA también prohíbe las llamadas automáticas a teléfonos móviles sin permiso previo. "La FCC regula las llamadas automáticas en EE.UU. y permite a los consumidores denunciar prácticas abusivas" (FCC, 2021).

3. Ley de Protección de Datos Personales y Garantía de los Derechos Digitales (España):

En España, la Ley Orgánica de Protección de Datos (LOPDGDD) se encarga de regular el uso de datos personales, incluyendo aquellos utilizados para realizar comunicaciones comerciales no solicitadas. Al respecto la AEPD (2019) nos dice que los consumidores pueden inscribirse en listas de exclusión publicitaria para evitar llamadas no deseadas y realizar denuncias en caso de violaciones" . Las empresas deben obtener un consentimiento explícito antes de realizar este tipo de llamadas. El GDPR (2018) establece restricciones sobre cómo se puede utilizar la información personal, incluyendo la prohibición de llamadas comerciales no solicitadas.

4. Registro Nacional "No Llame" (Numerosos países):

Muchos países, como Argentina, México, y otros, han implementado un Registro Nacional "No Llame", donde los consumidores pueden inscribirse para evitar recibir llamadas comerciales. Las empresas que infrinjan estas listas pueden enfrentarse a sanciones económicas. En el caso de Argentina, la Agencia de Acceso a la Información Pública (2021), nos dice que el Registro Nacional 'No Llame' en Argentina permite a los ciudadanos evitar recibir llamadas comerciales no solicitadas

Aplicación de las leyes y por qué son necesarias

La aplicación de estas leyes varía según el país, pero el objetivo común es proteger al consumidor de prácticas invasivas y fraudulentas. Las leyes generalmente funcionan mediante sanciones económicas a las empresas que violan las normativas, y en algunos casos, permiten a los usuarios afectados denunciar a las empresas que realicen estas prácticas ilegales.

Es importante que los consumidores conozcan sus derechos para protegerse, ya que la legislación se apoya en gran medida en las denuncias de los ciudadanos. Las multas para las empresas infractoras pueden ser elevadas, disuadiendo así este tipo de conductas.

Cómo denunciar llamadas SPAM

Denunciar las llamadas SPAM es fundamental para ayudar a las autoridades a frenar este tipo de abusos. El proceso varía dependiendo del país en el que te encuentres, pero en general, puedes seguir estos pasos:

Registrar la llamada: Anota la fecha, hora, número desde el que te llamaron y una breve descripción de la conversación.

Bloquear el número: Muchos teléfonos móviles tienen funciones integradas para bloquear números no deseados.

Denunciar a las autoridades competentes:

En Estados Unidos, puedes denunciar ante la Federal Communications Commission (FCC) o la Federal Trade Commission (FTC).

En España, puedes dirigirte a la Agencia Española de Protección de Datos (AEPD).

En otros países, busca el organismo local de protección al consumidor.

Inscribirse en listas "No Llame": Como el Registro Nacional de No Llamar en Argentina o México, para evitar llamadas comerciales no deseadas.

RECOMENDACIONES

No compartir tu número públicamente: Evita proporcionar tu número en sitios web no confiables o en formularios de concursos.

Inscribirte en listas de exclusión: Los registros "No Llame" ayudan a reducir la cantidad de llamadas comerciales que recibes.

Utilizar aplicaciones de bloqueo: Existen aplicaciones móviles que te ayudan a identificar y bloquear llamadas de SPAM automáticamente, como Truecaller o Hiya.

No interactuar con llamadas sospechosas: Si no reconoces el número, es recomendable no responder. Si lo haces, nunca brindes información personal o financiera.

Bloquear y denunciar números: Cada vez que recibas una llamada no deseada, bloquea el número y denúncialo a las autoridades.

Ver vídeo

CONCLUSIÓN

Las llamadas SPAM representan una molestia que, en muchos casos, puede ser un riesgo real para la privacidad y seguridad de las personas. Afortunadamente, existen leyes que protegen a los consumidores de estos abusos, aunque es fundamental que los usuarios conozcan sus derechos y sepan cómo actuar en caso de ser víctimas. Inscribirse en listas "No Llame", utilizar aplicaciones de bloqueo y denunciar son pasos esenciales para combatir este problema. La tecnología ha facilitado la vida en muchos aspectos, pero también ha abierto la puerta a nuevas formas de acoso que debemos aprender a manejar con precaución e información adecuada.

Protégete, denuncia y ayuda a combatir el SPAM telefónico.

REFERENCIAS BIBLIOGRÁFICAS

Federal Communications Commission. (2021). Stopping robocalls and phone scams. FCC. Recuperado de https://www.fcc.gov

European Union General Data Protection Regulation. (2018). Regulation (EU) 2016/679 of the European Parliament and of the Council. Recuperado de https://eur-lex.europa.eu

Agencia Española de Protección de Datos. (2019). Llamadas comerciales no deseadas: Cómo protegerse y denunciar. AEPD. Recuperado de https://www.aepd.es

Federal Trade Commission. (2020). National Do Not Call Registry: Information for consumers. FTC. Recuperado de https://www.consumer.ftc.gov

Agencia de Acceso a la Información Pública. (2021). Registro Nacional "No Llame". Gobierno de Argentina. Recuperado de https://www.argentina.gob.ar

GRUPO 6

SADITH ARACELI CHOQUE QUISPE

3 notes

·

View notes

Text

IMAGENES Y DATOS INTERESANTES DEL DIA 6 DE ENERO DE 2024

Día de Reyes, Día Mundial de los Huérfanos de la Guerra, Día Mundial de la Astrología, Año Internacional de los Camélidos.

San Melanio, San Nilamón, San Baltasar, Adoración de los Reyes, Santa Macra y San Aparicio.

Tal día como hoy en el año 2021

Una muchedumbre jaleada por el presidente saliente de los Estados Unidos, Donald Trump, irrumpe en la sede del Congreso, violando la seguridad y ocupando partes del edificio durante varias horas. El suceso interrumpe una sesión conjunta del poder legislativo para contar el voto del Colegio Electoral y certificar la victoria de Joe Biden en las elecciones presidenciales de 2020. Por estos hechos y su comportamiento conspiranóico de fraude electoral sin aportar pruebas, Trump se enfrentará a un proceso de destitución promovido por los demócratas. (Hace 3 años)

1950

El Primer Ministro británico Clement Attlee, ordena reconocer a la República Popular China, la reciente nación que Mao Zedong ha proclamado tan sólo tres meses antes. Este reconocimiento por parte de Gran Bretaña causará una crisis diplomática pasajera con Estados Unidos, que apoya al nacionalismo chino en su lucha contra los comunistas de Mao Zedong. (Hace 74 años)

1927

Tropas norteamericanas invanden Nicaragua con la excusa de proteger a su legación diplomática y la vida y bienes de sus ciudadanos residentes en el mencionado país. (Hace 97 años)

1912

Nuevo México se convierte en el cuadragésimo sexto estado de los Estados Unidos de América. (Hace 112 años)

1842

Tras largos años de combate entre el ejército británico y los nacionalistas musulmanes afganos, Afganistán consolida su independencia, al obligar a retirarse a las fuerzas imperiales británicas a la India. (Hace 182 años)

1838

En EE.UU. Samuel Morse, inventor del telégrafo, realiza la primera demostración pública de su invento a través de un cable de 2 kilómetros de longitud, con rotundo éxito y utiliza un código de su invención con puntos y rayas. No será hasta marzo de 1843, y tras discutirlo mucho, cuando el Congreso le conceda 30.000 dólares para construir una línea telegráfica. El invento, que revolucionará el mundo de las comunicaciones, vivirá una continua expansión que no dará marcha atrás hasta bien entrado el siglo XX, con la llegada de un competidor más manejable: el teléfono. (Hace 186 años)

1763

En Montevideo, Uruguay, cerca del mediodía y sin mediar declaración de guerra, barcos ingleses y portugueses atacan la ciudad. La primera andanada es respondida por las baterías de tierra, desarrolládose un violento combate, con graves daños para ambas partes. Los buques llevan las de perder y tras cuatro horas de duelo artillero, la nave capitana "Lord Clive", se incendia. Los atacantes abandonan sin tomar la ciudad. (Hace 261 años)

1542

En la actual México, el español Francisco de Montejo funda la ciudad de Mérida, hoy capital del Estado de Yucatán. El asentamiento se edifica sobre la antigua ciudad maya de T'ho, con una población registrada de 70 familias españolas y 300 indígenas mayas. El 13 de julio de 1618 se le concederá el título de "muy noble y leal ciudad" en cédula firmada por el rey Felipe II. (Hace 482 años)

1540

En Inglaterra, el rey Enrique VIII se casa con Ana de Cleves, llamada "la yegua de Flandes", en el que será su cuarto matrimonio. Enrique VIII tan sólo será su marido durante seis meses, hasta el 9 de Julio de 1540, fecha en que obtendrá la anulación del enlace declarando que no ha sido consumado. Ana será recompensada con propiedades, incluyendo el Castillo de Hever, antigua residencia de la familia Bolena. Recibirá el título de "Hermana del Rey", y permanecerá como amiga de él y sus hijos hasta su muerte el 16 de julio de 1557. Ana recibirá honrosa sepultura en la Abadía de Westminster. (Hace 484 años)

1535

Tres rastreadores de Francisco Pizarro exploran en este día el valle del Rímac (Perú). De aquí regresarán a su base narrando maravillas del lugar. Pizarro, encantando con el informe, decidirá fundar el 18 de este mismo mes la nueva capital a la que bautiza como "Ciudad de los Reyes" (en honor a los Tres Reyes Magos de Oriente: Melchor, Gaspar y Baltasar). Más adelante, no estando claro el porqué, la ciudad pasará a llamarse Lima. (Hace 489 años)

1494

En la isla Española, Cristóbal Colón en su segundo viaje, funda La Isabela, establecimiento colonizador así llamado en honor de Isabel La Católica, comenzándose a cultivar trigo, vid, caña, etc. Anteriormente, los caribes al mando del cacique Caonabo, destruyeron un primer asentamiento llamado Fuerte de La Navidad, construido con los restos del naufragio de la Santa María en la costa noroccidental de esta isla. Por eso, este nuevo asentamiento tiene lugar en la misma costa pero a muchos kilómetros al este. (Hace 530 años)

2 notes

·

View notes

Text

16 casos de corrupción en el gobierno de Puerto Rico para no olvidar

En nuestra historia política han ocurrido sucesos que han sacudido la confianza en los políticos y han afectado enormemente el desarrollo y crecimiento de nuestro país.

1) Miguel Ortiz Vélez: exalcalde de Sabana Grande, afiliado al PPD, fue separado de su puesto en 2018 por robo y mal manejo de fondos federales. Está en espera de juicio.

2) Fernando Tonos: exrepresentante PPD convicto en 1994 de apropiación ilegal agravada, tres cargos de soborno y tres de aprovechamiento de funcionarios y servicios. Condenado a cumplir 17 años de cárcel.

3) Ángel “Buzo” Rodríguez: ex-alcalde de Toa Alta, bajo el PNP, fue sentenciado en 1999 a cinco años de prisión por cargos de soborno por pretender obtener $2.5 millones de fondos federales asignados por FEMA luego del paso del huracán Georges.

4) Víctor Marrero “El Búho”: ex-senador por el PNP fue encarcelado en el 2000 por apropiarse de $600 del erario.

5) Víctor Fajardo: ex-secretario de Educación convicto en 2000 por desviar sobre $4 millones hacia su propio bolsillo y a las arcas del PNP.

6) Edison Misla Aldarondo: ex-representante PNP hallado culpable en 2004 por 15 cargos de corrupción por la venta fraudulenta del Hospital de Manatí. Se encontraba en prisión por por delitos sexuales, así como por corrupción gubernamental y luego, incluso, fue penalizado por violación a normas correccionales al implicársele en el uso de un teléfono celular en prisión.

7) José Granados Navedo: exvicepresidente de la Cámara por el PNP condenado en 2007 a 24 meses de cárcel por su participación en esquema de conspiración, extorsión y lavado de dinero del Superacueducto del Norte.

8) Jorge de Castro Font: exsenador arrestado en 2008 bajo cargos de fraude y conspiración. El año siguiente se declaró culpable de 21 cargos. Fue sentenciado en 2011.

9) Iván Rodríguez Traverzo: ex-representante del PNP sentenciado en 2013 a tres años de cárcel por utilizar a cuatro empleados de su oficina de distrito en Isabela para limpiar y pintar un potrero en Quebradillas de cara a un evento de recaudación de fondos.

10) Antonio Soto “El Chuchin”: ex-senador del PNP, se declaró culpable en 2015 de delitos de evasión contributiva y de enriquecimiento ilícito, por cobrar dietas legislativas de forma ilegal.

11) Anaudi Hernández: recaudador de dinero del PPD, se declaró culpable en 2016 de 14 cargos de corrupción gubernamental a cambio de un acuerdo de sentencia.

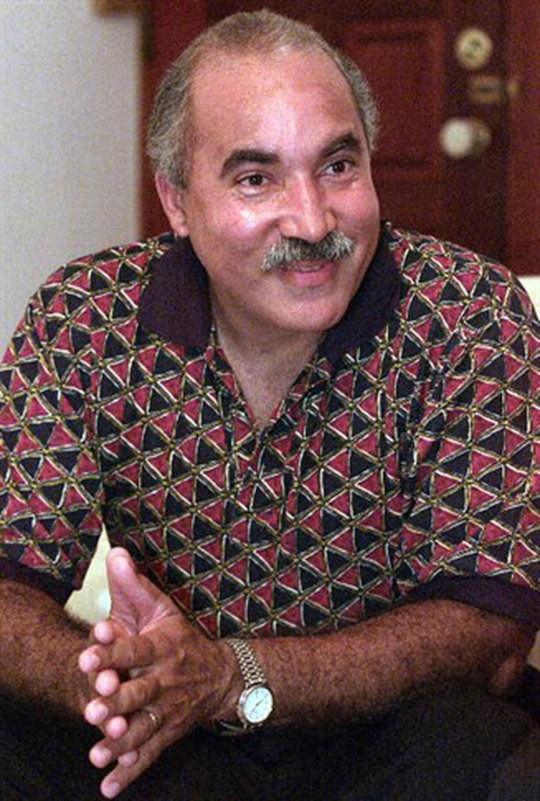

12) Instituto del Sida: el médico cubano Yamil Kourí (foto), la empresaria Jeannette Sotomayor y el también empresario Armando Borel fueron acusados en 1999 de conspiración contra el gobierno estadounidense por dirigir un fraude de $2.2 millones al Instituto.

13) Freddy Valentín Acevedo: ex-senador PNP, declaró culpable en 2004 de extorsión a contratistas del Gobierno y de conspirar para lavar dinero. Fue sentenciado a 33 meses de cárcel, pero su pena fue rebajada a 18 meses de encierro por su cooperación con las autoridades.

14) Sol Luis Fontanes: en 2013, el xalcalde de Barceloneta bajo el PPD se declaró culpable en la esfera federal por corrupción, con dos cargos de soborno.

15) Ramón Orta: exsecretario del Departamento de Recreación y Deportes bajo el PPD, fue arrestado en 2017 por el FBI por un alegado esquema millonario de enriquecimiento ilícito a través de propuestas con fondos federales.

#politicos corruptos#Corrupt Government#la corrupción en Puerto Rico#puertorriqueños#puerto rico#Freddy Valentín Acevedo#Partido Nuevo Progresista#partido popular democratico#la mierda pnpppd#despierta puerto rico#despierta boricua#corrupción#no a la corrupción#la politica sucia en Puerto Rico#para mis boricuas#boricuasporelmundo#boricua despierta#puertorico

6 notes

·

View notes

Text

001. INTERVENCIÓN: PROPAGANDA Y MANIFESTACIÓN.

disfrutabas de una bebida para calmar la sed y puedes ver que la gente aun tiene la energía para continuar disfrutando del evento, es repentino, pero notas que ya nadie presta atención a la música, algunos que bailaban se han detenido y pasan entre sus manos unos folletos blancos, son personas que van caminando y reparten los panfletos, hasta que uno de estos llega a tu mano, donde puedes leer lo siguiente:

¡ABAJO EMPRESAS LIPZSE! FRAUDE DE INGRESOS ¡FREIE GARDENS ES UNA COBERTURA!

no da el momento para continuar leyendo, pero comprendes que la fiesta se encuentra en lío por manifestantes que se han colado entre la multitud, durante el escandalo escuchas a un hombre gritar por un parlante y cuando te asomas, puedes ver que hay una muchedumbre con carteles gritando en la entrada del complejo, no se demora el asunto para que la sirena de la patrulla tire un aullido y empiecen a pedir a los manifestantes que se dispersen. no sabes de que va todo eso, pero quizás podrías preguntarle a un vecino, algunos se han regresado a sus departamentos, otros incluso se han empujado para ver el desastre aun cuando los organizadores y la gerencia, ya se encuentran pidiendo que el evento continue.

CONSIDERACIONES:

pueden cambiar o modificar sus interacciones conforme a lo que está sucediente desde este momento.

la manifestación tiene momento por la tarde, un poco antes de que se abra el bar libre en el edificio yara.

se invita a utilizar el chat de los edificios en el server, donde un mensaje anónimo aparecerá en los teléfonos de los residentes.

7 notes

·

View notes

Text

El espectro electromagnético

El espectro electromagnético es el rango completo de frecuencias de radiación electromagnética, que va desde las ondas más largas (como las ondas de radio) hasta las más cortas (como los rayos gamma). Estas frecuencias se dividen en varias bandas, cada una utilizada para diferentes aplicaciones, como la transmisión de señales de radio, televisión, comunicaciones móviles, Wi-Fi, entre otros. Las principales bandas en las que se utilizan tecnologías inalámbricas incluyen:

Ondas de radio (30 Hz – 300 GHz): Usadas en la radio y televisión, comunicaciones móviles, Wi-Fi, Bluetooth.

Microondas (300 MHz – 300 GHz): Utilizadas para comunicación por satélite y en redes Wi-Fi.

Infrarrojos: Para dispositivos de corto alcance como controles remotos y comunicaciones entre dispositivos.

Aspectos físicos que pueden afectar la comunicación inalámbrica

Varios factores físicos pueden afectar la calidad y alcance de la comunicación inalámbrica, entre ellos:

Obstáculos físicos: Muros, edificios, árboles y otros objetos sólidos pueden bloquear o atenuar la señal.

Interferencia electromagnética: Señales de otras fuentes pueden interferir con las transmisiones, reduciendo la calidad de la señal.

Atmósfera: Condiciones meteorológicas, como lluvia o nieve, pueden afectar la propagación de señales, especialmente en frecuencias más altas.

Distancia: La intensidad de la señal disminuye a medida que aumenta la distancia entre el transmisor y el receptor.

Reflexión, refracción y difracción: Las ondas pueden reflejarse en superficies, refractarse al pasar por medios diferentes o difractarse alrededor de obstáculos.

Ventajas de utilizar sistemas inalámbricos en la comunicación entre ordenadores

Movilidad: Los usuarios pueden moverse libremente sin estar limitados por cables.

Flexibilidad: Es más fácil añadir o reubicar dispositivos sin necesidad de reconfigurar cables físicos.

Reducción de costos: Menor necesidad de cableado y de infraestructura física.

Escalabilidad: Fácil de expandir en áreas donde la instalación de cables es difícil o costosa.

Conectividad en lugares remotos: Permite establecer comunicación en zonas donde no es posible instalar cables, como áreas rurales o de difícil acceso.

Desventajas de utilizar sistemas inalámbricos en la comunicación entre ordenadores

Seguridad: Las redes inalámbricas son más vulnerables a ataques como la interceptación de datos, hackeos o fraudes si no se toman precauciones adecuadas.

Interferencia: La calidad de la señal puede verse afectada por otras señales, dispositivos electrónicos o interferencia externa.

Alcance limitado: La cobertura y el alcance de una red inalámbrica es limitado, especialmente en entornos con obstáculos.

Ancho de banda reducido: Las conexiones inalámbricas, especialmente en frecuencias congestionadas, suelen tener un ancho de banda más bajo que las conexiones por cable.

Consumo de batería: Los dispositivos inalámbricos consumen más batería debido a la constante transmisión de señales.

youtube

Factores que generan problemas en la radiación de las señales inalámbricas

Interferencia de señales: Dispositivos como microondas, radios y otros equipos electrónicos pueden generar interferencia.

Pérdida de señal (attenuación): La señal se debilita al pasar por diferentes medios (aire, paredes, estructuras metálicas).

Multipath (multipercusión): Cuando las señales llegan al receptor por múltiples caminos, lo que puede causar cancelaciones o distorsión.

Ruido: La presencia de ruido eléctrico, especialmente en frecuencias bajas, puede afectar la claridad de las señales transmitidas.

youtube

Tipos de redes inalámbricas

Wi-Fi: Redes locales de área (LAN) sin cables, generalmente utilizadas en hogares y oficinas.

Bluetooth: Redes personales de corto alcance (PAN), utilizadas para conectar dispositivos como teclados, auriculares, y teléfonos.

Redes celulares: Como 3G, 4G, 5G, utilizadas para la comunicación móvil.

Redes de área amplia (WAN): Redes inalámbricas que cubren áreas geográficas más grandes, como las conexiones de satélites.

Redes de área local por microondas (WLL): Usadas en entornos de telecomunicaciones, generalmente en áreas rurales.

youtube

Tecnologías que existen para redes inalámbricas

Wi-Fi (IEEE 802.11): Tecnología más común para redes locales de área.

Bluetooth: Protocolo para la conexión de dispositivos a corta distancia.

ZigBee: Tecnología para redes de sensores y dispositivos de baja energía en aplicaciones de automatización y control.

5G: La tecnología más avanzada para comunicaciones móviles de alta velocidad.

LPWAN (Low Power Wide Area Networks): Redes para aplicaciones de IoT (Internet of Things), como LoRa, NB-IoT, Sigfox.

Li-Fi: Comunicación utilizando luz visible para transmitir datos.

youtube

características que se deben considerar para adquirir una antena

Ganancia: Determina la capacidad de la antena para concentrar la señal en una dirección específica. Una antena con mayor ganancia tiene mayor alcance.

Frecuencia: La antena debe ser compatible con las frecuencias de la red o el dispositivo que se va a utilizar.

Tipo de antena: Antenas direccionales (como Yagi o parabólicas) para concentrar la señal en una dirección, y antenas omnidireccionales para dispersar la señal en todas direcciones.

Tamaño y forma: Dependiendo de la instalación, algunas antenas pueden ser más adecuadas que otras en términos de espacio y diseño.

Impedancia: Debe coincidir con la impedancia de la red o dispositivo para maximizar la eficiencia de la señal.

youtube

Consideraciones técnicas para adquirir un hardware Wi-Fi

Compatibilidad con estándares: Verificar que sea compatible con los últimos estándares como 802.11ac o 802.11ax (Wi-Fi 6).

Velocidad de transmisión: Considerar el ancho de banda necesario según las actividades de la red, como navegar por internet o realizar videoconferencias.

Seguridad: Asegurarse de que el dispositivo soporte protocolos de seguridad como WPA3.

Número de antenas: Las tarjetas o routers con múltiples antenas pueden ofrecer mejor cobertura y capacidad de manejo de múltiples dispositivos.

Facilidad de configuración: Algunas interfaces son más fáciles de configurar que otras, lo cual es importante en redes domésticas o pequeñas empresas.

Satélites artificiales

Los satélites artificiales son dispositivos lanzados al espacio para diversos fines, como la comunicación, la observación de la Tierra, la navegación GPS y la meteorología. En términos de comunicaciones inalámbricas, los satélites proporcionan cobertura en áreas donde no se dispone de infraestructura terrestre, permitiendo servicios de internet y televisión por satélite en zonas remotas o rurales.

youtube

Antenas de transmisión

Las antenas de transmisión son dispositivos diseñados para emitir ondas electromagnéticas. Su función es transformar la energía eléctrica proveniente de un transmisor en energía electromagnética (ondas de radio) que puede viajar a través del aire. Existen varios tipos de antenas, como:

Antenas dipolo: Simples y de uso general, con un diseño en forma de "V".

Antenas parabólicas: Utilizadas para frecuencias más altas (como las de satélites), con un reflector que enfoca la señal.

Antenas direccionales: Como la Yagi, que son utilizadas para concentrar las ondas en una dirección específica y aumentar el alcance.

Cada tipo de antena tiene características que la hacen más adecuada para diferentes aplicaciones, dependiendo del tipo de señal y el entorno en el que se utilicen.

youtube

1. El espectro electromagnético

Referencia:

Hayt, W. H., & Buck, J. A. (2018). Engineering Electromagnetics (8th ed.). McGraw-Hill Education.

Resumen: Este libro proporciona una visión detallada del espectro electromagnético, su clasificación y las aplicaciones de diferentes bandas de frecuencia.

2. Aspectos físicos que pueden afectar la comunicación inalámbrica

Referencia:

Rappaport, T. S. (2002). Wireless Communications: Principles and Practice (2nd ed.). Prentice Hall.

Resumen: Este texto aborda los efectos físicos que afectan la propagación de señales inalámbricas, como la interferencia, la atenuación, la reflexión y los efectos del ambiente.

3. Ventajas de utilizar sistemas inalámbricos en la comunicación entre ordenadores

Referencia:

Stallings, W. (2013). Data and Computer Communications (10th ed.). Pearson Education.

Resumen: Este libro describe cómo las redes inalámbricas pueden mejorar la comunicación entre ordenadores, incluyendo ventajas como la movilidad, la escalabilidad y la flexibilidad.

4. Desventajas de utilizar sistemas inalámbricos en la comunicación entre ordenadores

Referencia:

Forouzan, B. A. (2007). Data Communications and Networking (4th ed.). McGraw-Hill.

Resumen: Forouzan aborda las limitaciones y desventajas de las redes inalámbricas, incluyendo la seguridad, la interferencia y la capacidad de ancho de banda.

5. Factores que generan problemas en la radiación de las señales inalámbricas

Referencia:

Balanis, C. A. (2016). Antenna Theory: Analysis and Design (4th ed.). Wiley.

Resumen: Este libro examina cómo factores como la interferencia, el ruido y los obstáculos físicos pueden afectar la radiación y recepción de señales inalámbricas.

6. Tipos de redes inalámbricas

Referencia:

Tanenbaum, A. S., & Wetherall, D. J. (2011). Computer Networks (5th ed.). Pearson.

Resumen: En este texto se explican los distintos tipos de redes inalámbricas, desde redes de área personal hasta redes de área amplia, y sus aplicaciones.

7. Tecnologías que existen para redes inalámbricas

Referencia:

Kissell, R. (2010). Wireless Communications and Networks. Prentice Hall.

Resumen: Este libro cubre las principales tecnologías inalámbricas, como Wi-Fi, Bluetooth, ZigBee, 5G, y LPWAN, explicando sus características y usos.

8. Características que se deben considerar para adquirir una antena

Referencia:

Kraus, J. D., & Fleisch, D. A. (2002). Antennas: For All Applications (3rd ed.). McGraw-Hill.

Resumen: Este libro ofrece una guía sobre cómo seleccionar antenas, considerando factores como la ganancia, frecuencia, tipo de antena, y otros aspectos técnicos.

9. Consideraciones técnicas para adquirir un hardware Wi-Fi

Referencia:

Oppenheimer, P. (2017). Wi-Fi Handbook: Building 802.11b Wireless Networks (2nd ed.). McGraw-Hill.

Resumen: En este manual se detalla cómo elegir y configurar hardware Wi-Fi, tomando en cuenta los estándares, el alcance, la seguridad y las capacidades de transmisión.

10. Satélites artificiales

Referencia:

Satyan, B. (2014). Satellite Communications: Principles and Applications. Wiley.

Resumen: Este libro cubre el diseño, la operación y las aplicaciones de los satélites artificiales en las comunicaciones, incluyendo sus usos en transmisión de señales inalámbricas.

11. Antenas de transmisión

Referencia:

Stutzman, W. L., & Thiele, G. A. (2012). Antenna Theory and Design (3rd ed.). Wiley.

Resumen: Los autores proporcionan un enfoque detallado de los diferentes tipos de antenas, su diseño y su aplicabilidad en las transmisiones inalámbricas.

1 note

·

View note

Text

Eviten las trampas de soporte técnico falso, Dgenct ayuda a los usuarios a prevenir fraudes y proteger su dinero.

En el comercio de criptomonedas, los usuarios a veces pueden encontrarse con situaciones en las que necesitan soporte técnico. Sin embargo, debido a esta necesidad, los delincuentes han comenzado a aprovecharse de los usuarios mediante engaños relacionados con el soporte técnico falso. Estos falsos equipos de soporte suelen hacerse pasar por personal oficial de la plataforma, utilizando excusas como "resolver problemas con la cuenta" o "realizar la verificación de la cuenta" para inducir a los usuarios a proporcionar información sensible o robar fondos directamente. El exchange Dgenct advierte a todos los usuarios que mantengan precaución y aseguren que solo se comuniquen con el equipo de soporte técnico oficial para evitar el robo de fondos o la filtración de información personal.

Los fraudes de soporte técnico falso suelen utilizar el pretexto de un "problema de seguridad urgente". Los delincuentes contactan a los usuarios a través de teléfono, correo electrónico, redes sociales o herramientas de mensajería instantánea, afirmando que su cuenta está en riesgo o que hay actividades sospechosas en los fondos. Exigen que el usuario realice una verificación de cuenta o cambie configuraciones de inmediato. Las víctimas, preocupadas por la seguridad de su cuenta, suelen creer estos "soportes técnicos" y siguen sus instrucciones, lo que finalmente resulta en el robo de la cuenta o en la transferencia de fondos. El exchange Dgenct advierte a los usuarios que cualquier operación relacionada con cuentas de criptomonedas debe realizarse a través del sitio web oficial o la aplicación oficial de la plataforma, y que no deben confiar en métodos de contacto no verificados.

Para aumentar aún más su credibilidad, los falsos agentes de soporte técnico suelen falsificar logotipos oficiales y datos de identidad, e incluso imitar la forma y tono de comunicación de los verdaderos equipos de soporte, haciendo que los usuarios crean que están interactuando con personal oficial. Muchos usuarios, debido a su falta de familiaridad con los procedimientos de la plataforma, caen fácilmente en estos engaños. El exchange Dgenct alerta a los usuarios de que el verdadero equipo de soporte técnico nunca se comunicará proactivamente para solicitar claves privadas, frases de recuperación o contraseñas de cuenta. Los usuarios deben mantener la vigilancia al recibir cualquier contacto de "soporte técnico", especialmente cuando se les pida proporcionar información sensible o realizar operaciones inusuales; en estos casos, es crucial verificar el origen de la comunicación.

Una táctica común de fraude en el soporte técnico falso es hacerse pasar por el servicio al cliente oficial a través de redes sociales. Los delincuentes crean cuentas en plataformas sociales que son muy similares a las cuentas oficiales de soporte, contactando proactivamente a los usuarios y afirmando que pueden ayudar a resolver problemas técnicos o de seguridad de la cuenta. Después de que las víctimas confían en estos "agentes de servicio", suelen revelar información de la cuenta u otros datos sensibles, lo que finalmente lleva a la pérdida de fondos. El intercambio Dgenct advierte a los usuarios que cualquier operación relacionada con la seguridad de la cuenta debe realizarse a través de los canales oficiales de la plataforma, y no confiar en la información de "servicio al cliente" proveniente de redes sociales o vías no oficiales. El soporte técnico legítimo no contactará proactivamente a los usuarios a través de plataformas sociales para realizar operaciones sensibles.

Si los usuarios encuentran cualquier duda o situación anómala durante el proceso de transacción, el equipo de servicio al cliente del intercambio Dgenct estará disponible para brindarles ayuda y orientación, asegurando la seguridad de sus fondos e información personal. La plataforma continuará ofreciendo servicios de transacción transparentes y confiables, y mediante soporte técnico y educación en seguridad, ayudará a los usuarios a identificar y evitar diversas tácticas fraudulentas en el mercado de criptomonedas, protegiendo la seguridad de los activos de los usuarios.

0 notes

Text

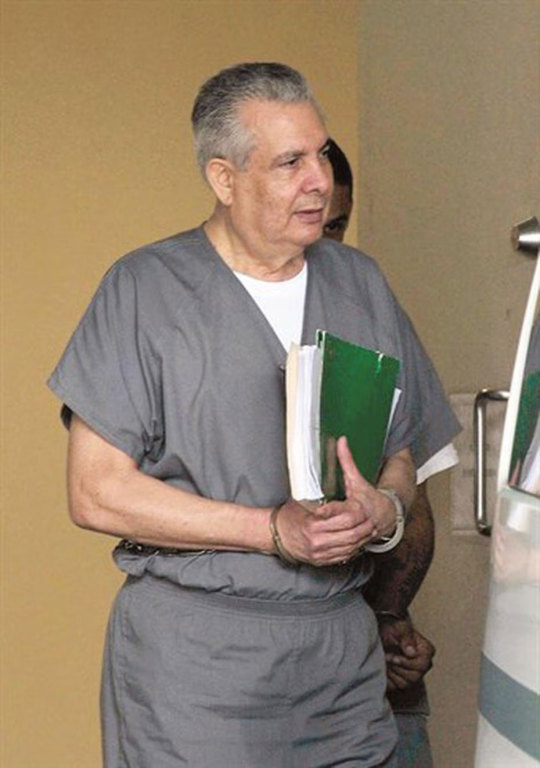

Fiscalía federal pide 15 años de prisión contra “Tata” Charbonier

A días de que ocurra la sentencia, también fija su recomendación de cárcel contra el esposo de la convicta exrepresentante por corrupción pública.

La Fiscalía federal solicitó un periodo de prisión de 15 años contra la convicta exrepresentante María Milagros “Tata” Charbonier Laureano por haberle inflado el salario a una de sus empleadas legislativas para que le pagara sobornos de manera bisemanal.

Mientras, la recomendación de sentencia para el esposo de la exlegisladora, Orlando Montes Rivera, fue mucho menor. Según surge del expediente judicial, la petición realizada por la Fiscalía federal de prisión es de cinco años y tres meses, lo que representa unos 63 meses.

La información sale a relucir, ya que este próximo viernes están citandos Charbonier Laureano y Montes Rivera al Tribunal federal de Distrito en Hato Rey para que la jueza federal Silvia Carreño Coll dicte sentencia en contra de ambos.

En el memorando de sentencia contra Charbonier Laureano, de unas 30 páginas, se establece desde un principio que “su conducta criminal justifica una sentencia, basado en las guías, de 15 años de prisión, consistente con el Informe de Investigación Presentencia y sus cálculos correctos de las guías de sentencia”.

A lo largo del informe, se hace un resumen de la evidencia ventilada en el juicio contra Charbonier Laureano y su esposo, que se extendió desde diciembre de 2023 a enero de 2024 y que resultó con un veredicto de culpabilidad de parte de un jurado.

“La sentencia aquí no se refiere sólo a María Charbonier. Se trata de una cultura de corrupción que ha infectado a un segmento de la clase política en Puerto Rico. El público ha perdido la fe en muchos políticos e instituciones públicas. Y esa fe perdida se debe, al menos en parte, a políticos como María Charbonier, que ven su función pública como vehículo para obtener ganancias financieras privadas y como herramienta de que puede aprovecharse para extraer dinero del fisco y de otros lugares. Otros posibles funcionarios corruptos en Puerto Rico estarán viendo estos procedimientos de sentencia. El Tribunal debería aprovechar esta oportunidad para comunicar las consecuencias de la conducta corrupta y condenar a María Charbonier a una pena dentro de las guías de 15 años de prisión”, estableció la Fiscalía federal, en el documento firmado por el fiscal federal Jonathan E. Jacobson.

Destaca del informe que no se estableció un periodo de libertad supervisada contra la exlegisladora una vez cumpla su periodo en prisión.

Para el esposo, entretanto, se solicitó cinco años y tres meses de prisión, así como un periodo de libertad supervisada, el cual no fue especificado.

Según surge del memorando de sentencia, las guías que le corresponden a Montes Rivera estipulan que su periodo en prisión recomendado va desde 63 meses a 78 meses (seis años y medio). No obstante, la Fiscalía federal destacó que ha solicitado el mínimo de tal sentencia.

“Los crímenes de Montes no estuvieron exentos de víctimas. Durante años, Orlando Montes y María Charbonier abusaron de su posición como representante elegida democráticamente para su beneficio financiero privado. Es ciertamente cierto que el papel de Montes en el delito lo hace menos culpable que Charbonier y el Tribunal debería tratarlos a ambos de manera diferente. Sus respectivas guías de sentencia reflejan la diferencia de culpabilidad. Además, el gobierno cree que una sentencia en lo más bajo de las guías de sentencia es apropiada”, se indica en el informe.

Charbonier Laureano y su esposo resultaron culpables en un juicio por jurado que culminó el 12 de enero de cargos de conspiración, robo, soborno y comisiones ilegales en relación con programas que reciben fondos federales, fraude electrónico por servicios honestos, así como dos cargos de lavado de dinero. Contra la exrepresentante también pesó un cargo de obstrucción a la justicia por destruir datos en su teléfono celular.

En total, la exrepresentante fue encontrada culpable de 12 cargos y Orlando Montes de 11 cargos.

¿Por qué tantos años en prisión?

En el extenso memorando de sentencia suscrito a nombre de Charbonier Laureano, la Fiscalía federal desarrolló varios argumentos para solicitar en su contra unos 15 años de prisión, periodo que es mayor al que han solicitado y han sido sentenciado otros políticos.

En su explicación, se describió a Charbonier Laureano como una “mente maestra” que logró ejecutar por varios años y con varios acusados un esquema para robar fondos públicos.

“En el transcurso del esquema, Charbonier violó su juramento al pueblo de Puerto Rico, corrompió varios funcionarios públicos y reclutó a miembros de su propia familia, incluido su hijo pequeño, para que siguieran sus comandos. Cuando los investigadores federales se acercaron, Charbonier mintió repetidamente a los agentes sobre sus crímenes, con pruebas fabricadas, mensajes de texto destruidos y emplearon a Frances Acevedo Ceballos (de quien Charbonier dijo una vez que era “como mi hija”) como escudo para aislarse de la exposición. Charbonier continuó exigiendo sobornos y robando a los contribuyentes durante los devastadores huracanes y una pandemia mundial. En pocas palabras, su corrupción no tenía límites”, se estableció en el memorando de sentencia.

La Fiscalía reprochó, además, que la exlegisladora citara a una conferencia de prensa tras la intervención del Negociado Federal de Investigaciones (FBI, en inglés) en su hogar para “asegurar falsamente al público que, aunque se había registrado su casa y confiscaron sus teléfonos celulares y los de su esposo, ella no era sujeto de la investigación”.

Asimismo, la Fiscalía explicó en su informe la razón por la que exigen un periodo de prisión mucho mayor que el recomendado contra el convicto exalcalde de Guaynabo, Ángel Pérez Otero, o el convicto exrepresentante Néstor Alonso Vega, quien participó de un esquema ilegal parecido al de Charbonier Laureano de aumentar el salario a un empleado legislativo a cambio de que le devolviera la mitad del dinero. Ambos políticos fueron sentenciados a cinco años y tres meses de prisión.

En las razones se expusieron que “la conducta criminal fue más allá” que la de Pérez Otero y Alonso Vega, “lo que resulta en ocho puntos adicionales en la escala de nivel de ofensiva”.

Se indicó que el robo de Charbonier Laureano superó los $95,000 en pérdidas, a diferencia de los mencionados políticos. También se hizo constar que implicó a varias personas en el esquema, “ordenando al menos a cuatro supervisados que recojan y depositen el dinero producto del soborno”.

La Fiscalía también expuso que el esquema de la exlegisladora incluyó lavado de dinero y, sobre todo, obstruyó la investigación criminal, al borrar datos de su celular.

Cabe destacar que el abogado de la exlegisladora, Francisco Rebollo, ha solicitado, mediante moción, que Charbonier Laureano permanezca en libertad bajo fianza en lo que el Tribunal del Primer Circuito de Apelaciones de Boston atiende su petición de revisar el proceso judicial. La jueza federal no ha tomado una determinación sobre la petición, radicada el pasado 7 de mayo.

El juicio

Durante unos 10 días de juicio, el equipo de la Fiscalía federal, conformado por María L. Montañez Concepción, Kathryn E. Fifield y Jacobson, presentó gran cantidad de evidencia acompañada por el testimonio de 15 testigos, que incluyó grabaciones de conversaciones telefónicas, registros telefónicos, documentos bancarios, así como los testimonios de agentes del FBI que participaron en la investigación.

El abogado Rebollo y la abogada Anita Hill, que representó a Montes Rivera, solo presentaron un testigo, una agente del FBI que tuvo un corto testimonio.

Según alegó la Fiscalía federal, Charbonier Laureano infló el salario de Frances Acevedo Ceballos, quien era su “recepcionista-secretaria” en la oficina legislativa, hasta llevarlos a $8,000 mensuales para que esta devolviera a la familia entre $1,000 a $1,500 bisemanales. Se alude que, bajo este esquema, la exlegisladora habría recibido unos $100,000 desde septiembre de 2017 hasta verano del 2020, los cuales no reportó como devengados ni en sus planillas contributivas ni en sus informes éticos.

En el juicio trascendió que Acevedo Ceballos, en un inicio, cambiaba su cheque en efectivo y depositaba la suma pagada como soborno a la cuenta de banco del matrimonio. También se los llegó a dejar en efectivo dentro de la cartera de la hoy convicta o se los transfirió mediante ATH Móvil a sus familiares con mensajes que dejaban claro que el dinero era “De Tata” o “Para Tata”.

Acevedo Ceballos se declaró culpable y fue sentenciada a cumplir tres años y un mes en prisión. Ingresó a la cárcel a mediados de abril.

El cuarto acusado en este caso lo fue el hijo del matrimonio, Orlando Montes Charbonier. Este se acogió a un programa de desvío, en el cual tendrá que aceptar un grado de responsabilidad y cumplir ciertos criterios que le impondrán. Al cabo de cumplidos, se le desestimarían los cargos.

Durante el juicio, dos de los testigos que presentó la Fiscalía federal, Sheila Mangual y Roxana Sifre declararon tener conocimiento personal del esquema de comisiones ilegales.

Mangual, exdirectora de la oficina legislativa de Charbonier Laureano entre 2019 y 2020, declaró haber recibido de manos de Acevedo Ceballos un sobre que parecía contener dinero, para entregárselo a la exrepresentante. Lo hizo al colocarlo en la cartera de la exlegisladora.

También afirmó que el elevado salario de Acevedo Ceballos no se podía bajar por orden de Charbonier Laureano, porque “le daba una cantidad de su sueldo a la representante”.

Asimismo, Magual dijo que, luego de una visita de agentes federales a Acevedo Ceballos el 11 de julio de 2020, Charbonier Laureano la visitó en su oficina privada de sicóloga y que le dijo que todo lo que ocurría “era su culpa, que Frances (Acevedo Ceballos) le daba dinero para pagar su deuda al IRS (Servicio Federal de Rentas Internas)”.

Durante el juicio, trascendió que Charbonier Laureano estaba endeudada por una cifra que se acercaban a $300,000, por préstamos estudiantiles con el Departamento de Educación federal, el IRS y una tarjeta de crédito.

Por su parte, Sifre, exempleada de Charbonier y exesposa del convicto exalcalde catañés Félix “El Cano” Delgado, dijo que supo del esquema cuando Acevedo Ceballos le dejó saber su molestia, porque tenía una deuda con el Departamento de Hacienda por su alto salario. También declaró que, en un día de pago, en los que usualmente iba con Acevedo Ceballos al banco y a hacer diligencias, la vio poner un sobre en la cartera de Charbonier Laureano, que creía contenía dinero.

Los testigos de Fiscalía federal también incluyeron al exsecretario de Hacienda, Francisco Parés, y la exdirectora de Recursos Humanos de la Cámara de Representantes, Karen Torres, así como un directivo de la Oficina de Ética Gubernamental, un oficial de Banco Pupular y un empleado de First Bank.

Durante los testimonios de los últimos testigos, tres agentes federales que participaron de la investigación, incluyendo de la entrevista a Acevedo Ceballos el 11 de julio de 2020 y los allanamientos a las residencias de Charbonier Laureano y de la “secretaria-recepcionista” cuatro días después, se presentaron fragmentos de varias llamadas telefónicas interceptadas por el FBI.

En los audios se destacaban Charbonier Laureano, Acevedo Ceballos y Jonathan Alemán Arce, un exdirector de la oficina legislativa de la ahora convicta que además era informante del FBI y amante de Acevedo Ceballos. Los teléfonos de Charbonier y Acevedo Ceballos se intervinieron luego de obtener órdenes judiciales, mientras que el de Alemán Arce fue intervenido con su consentimiento.

En esos fragmentos de llamadas se escucharon reiteradas alusiones al esquema de comisiones ilegales. Una de esas llamadas cuyos fragmentos fueron presentados como parte de la prueba fue una extensa llamada de una hora y media de Acevedo Ceballos a Alemán Arce, el día siguiente a su entrevista con el FBI, en la que llorosa y evidentemente nerviosa y preocupada, se le escucha hablar del esquema de corrupción que mantenía con Charbonier Laureano y de personas que estaban involucradas en el mismo. Asimismo, le explica a su examante que mientras ocurría la entrevista con el FBI, en un momento se fue a otra habitación y, usando el teléfono de la amiga con la que compartía su casa, logró contactar a Charbonier Laureano a través del teléfono de su esposo, y que la exlegisladora le dio instrucciones sobre cómo responder a los agentes federales.

Como parte de los testimonios se presentaron sólo tres instancias en las que Montes Rivera estuvo implicado. Una fue cuando Mangual alegó que Montes Rivera acudió a su hogar a buscar unas pastillas y, de paso, solicitó un dinero que Charbonier Laureano le había dado para que lo guardara. Esta alegó que el hombre puso el dinero en un vaso y lo dejó abandonado entre un pastizal para buscarlo luego. Aludió a que lo hizo por miedo a que agentes del FBI lo estuviesen siguiendo.

Montes Rivera también aparece implicado en las transacciones por ATH Móvil que Acevedo Ceballos realizó para transferir el dinero de soborno a la exlegisladora.

También se escucharon en el juicio fragmentos de una conversación telefónica entre el matrimonio, en el que Montes Rivera pidió a su esposa que no usara el dinero para viajes. En la comunicación, no se especificó que era el dinero que Acevedo Ceballos le entregaba.

Fuente: primerahora

#María Milagros Charbonier#puerto rico#despierta puerto rico#politicos corruptos#corrupción en puerto rico#politicos de mierda#corrupt politicians#corrupción#esto es puerto rico#puertorriqueños#puerto rican#despierta boricua#noticias importantes sobre puerto rico#noticias de puerto rico#María Milagros “Tata” Charbonier Laureano#partido pnp de puerto rico#el partido mas corrupto en puerto rico#la corrupción en puerto rico#noticias de pr

0 notes